Les attaques wifi sont des cyberattaques exploitées par les pirates pour voler des informations sensibles et causer des dégâts considérables aux entreprises. Mais comment font-ils, quelles sont les failles les plus fréquentes ? Comment se protéger quand on gère une PME ? Cet article est fait pour vous !

Pourquoi un hackeur va faire des attaques wifi ?

Pour commencer, il est important de rappeler que 43% des entreprises ont constaté un incident de cybersécurité !

Les attaques wifi en font partie et sont devenues l’une des méthodes de prédilection des pirates pour tromper la sécurité d’une entreprise. Le wifi en entreprise est régulièrement mal sécurisé car personne ne s’en charge ou il n’y a pas collaborateur interne disposé à correctement le protéger.

Quels sont les types d’attaques wifi ?

Il existe trois attaques Wi-Fi redoutables en entreprise :

- Une attaque Rogue AP

- La Captures de 4-Way Handshake

- L‘Usurpation de Réseaux Wi-Fi (Evil Twins).

Ces termes ne vous parlent pas ? C’est bien normal ! Nous allons vous expliquer pas à pas tout ce que vous devez comprendre pour assurer la cybersécurité de votre entreprise.

Comprendre ces menaces est la première étape indispensable pour mieux protéger votre entreprise et vos données. Ces attaques sont souvent à l’origine de vol de données causant des dégâts considérables.

Les attaques wifi : Rogues AP(Points d’accès Malveillants)

Qu’est-ce qu’une attaque Rogue AP ?

Les Rogue APs, ou Points d’Accès Malveillants, sont des dispositifs ou des points d’accès WI-FI non autorisés. Un hackeur va l’utiliser pour s’introduire de manière camouflée dans votre réseau.

L’objectif du hackeur est de tromper les appareils et les utilisateurs en faisant croire qu’ils sont connectés à un réseau légitime. Ils se dissimulent souvent sous l’apparence de réseaux Wi-Fi publics ouverts (sans entrée de mot de passe). En réalité, ils sont conçus pour capturer des informations d’identification sensibles, offrant aux pirates un accès direct à l’entreprise.

Comment le hackeur va mettre en place son attaque WI-FI ?

Pour créer une attaque Rogue AP, l’attaquant va procéder à trois étapes :

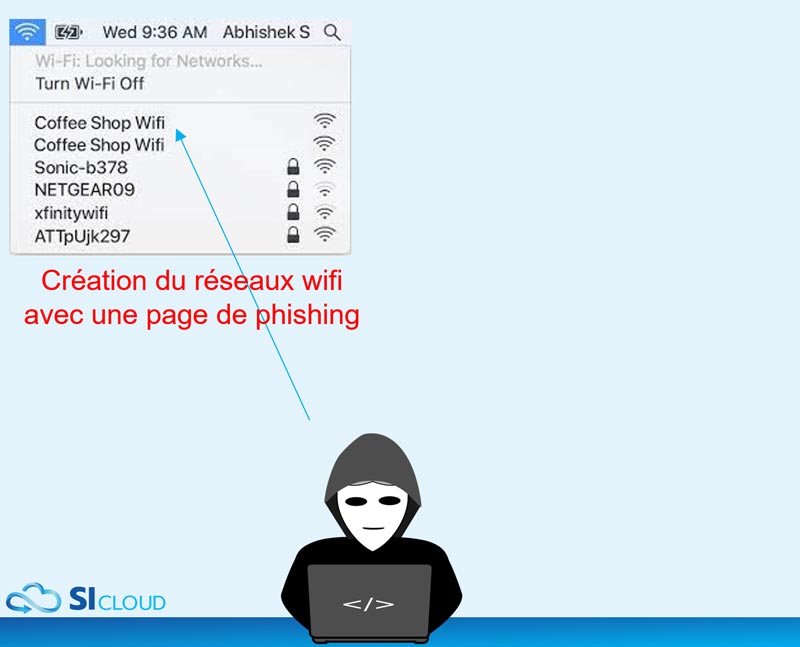

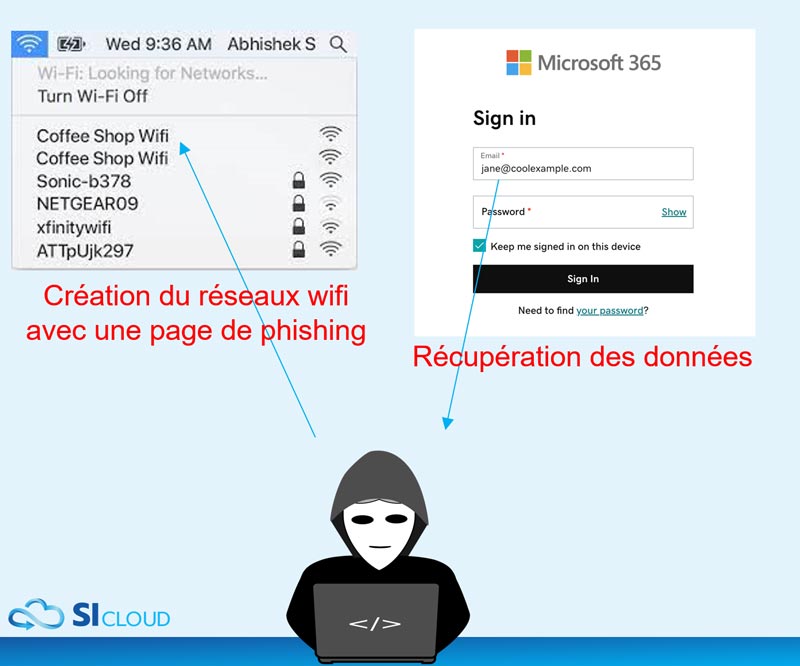

- Créer un nom de réseau (SSID) trompeur : Les Rogue APs portent des noms de réseaux similaires à ceux des réseaux Wi-Fi légitimes ou bien en un réseau wifi invité de l’entreprise. Les utilisateurs sont facilement trompés. Dans l’exemple, l’attaquant va utiliser exactement le même nom que l’enseigne.

- Permettre un accès sans mot de passe : La plupart des Rogue APs sont configurés sans mot de passe, facilitant la connexion des utilisateurs, exposant le réseau à des risques de cybersécurité. Il va ensuite créer un faux portail de connexion pour récupérer les données des utilisateurs.

- Emmètre un signal très fort : Pour réaliser leurs attaques wifi ils émettent un signal puissant pour attirer les appareils à se connecter. L’appareil et l’utilisateur va alors ignorer les réseaux légitimes avec un signal plus faible. Vous ne remarquez pas la différence si vous êtes dans une zone avec de nombreux réseaux WI-FI disponibles !

Comment les Rogue APs fonctionnent ?

Le processus de création d’un Rogue AP est relativement simple pour un attaquant averti. C’est un type de cyberattaque très efficace.

- Déploiement clandestin : L’attaquant place un Rogue AP à proximité de l’entreprise cible.

- Configurations trompeuses : Le Rogue AP est configuré pour imiter le réseau Wi-Fi de votre entreprise. Cela comprend le SSID et d’autres paramètres pour sembler aussi authentique que possible.

- Hameçonnage : Les utilisateurs non méfiants se connectent au Rogue AP, pensant qu’il s’agit du réseau légitime, exposant ainsi leurs données au contrôle de l’attaquant.

Quels risques pour votre entreprise avec ce type d’attaque Rogue AP ?

Les attaquants peuvent principalement :

- Intercepter le trafic réseau

- Capturer des données sensibles

- Propager des logiciels malveillants à travers le réseau

Méthodes de Prévention et de Détection:

Pour protéger votre entreprise contre les Rogue APs, plusieurs mesures doivent être prises :

- Utilisation de l’authentification forte : Mettez en place une authentification forte, comme le WPA3, qui nécessite des mots de passe forts pour la connexion aux réseaux Wi-Fi.

- Surveillance continue : Utilisez des outils de surveillance du réseau pour détecter les points d’accès non autorisés et les comportements suspects.

- Éducation des utilisateurs : Sensibilisez les employés aux risques des réseaux Wi-Fi non sécurisés et encouragez-les à signaler tout comportement suspect.

– Utilisation d’un VPN sur les réseaux Wi-Fi publics : Encouragez les utilisateurs à utiliser un réseau privé virtuel (VPN) lorsqu’ils se connectent à des réseaux Wi-Fi publics. Un VPN chiffre la communication, ce qui ajoute une couche de sécurité supplémentaire.

Avec ces mesures, vous renforcez la sécurité de votre réseau Wi-Fi et réduisez les risques associés aux attaques wifi Rogue AP !

Les attaques wifi : Capture des 4-Way Handshakes

Maintenant que vous connaissez les attaques Rogues AP, il vous reste deux types d’attaques pour comprendre les risques majeurs liés aux réseaux WI-FI. On continue !

Qu’est-ce que la Capture des 4-Way Handshakes ?

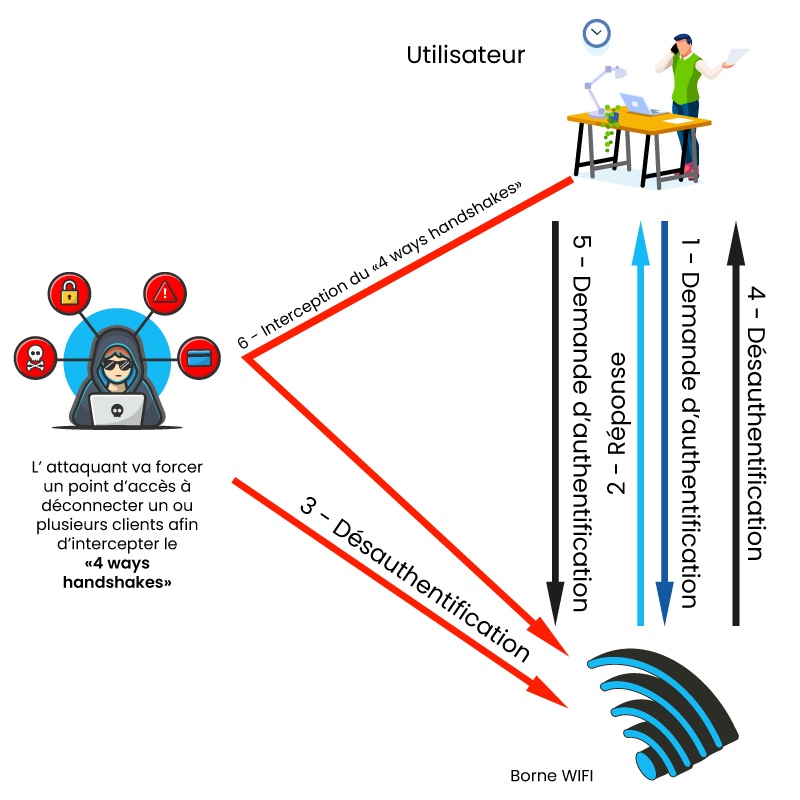

Pour commencer, ce que l’on appelle la capture des 4-Way Handshakes est une attaque courante contre les réseaux WPA/WPA2. Elle vise à voler la « poignée de main » (ou handshake) à 4 étapes qui se produit lors de la connexion à un réseau Wi-Fi sécurisé.

Cette attaque permet à un pirate de récupérer les données nécessaires pour tenter de deviner le mot de passe du réseau et s’y introduire.

Une fois le handshake capturé, l’attaquant va se mettre hors ligne pour essayer toutes les combinaisons possibles de mots de passe.

En général, il opère à l’aide d’un dictionnaire de mots de passe prédéfini à partir de certaines informations publiques sur l’entreprise.

L’attaquant peut activer cette attaque wifi en forçant un client à se déconnecter et à se reconnecter, ou en attendant simplement qu’un client se connecte.

Concrètement, voici fonctionne cette attaque wifi :

(Ces explications sont plus techniques et destinées à un public averti)

- Étape 1 : Votre appareil (ordinateur, téléphone) envoie une demande d’authentification au point d’accès Wi-Fi (AP).

- Étape 2 : L’AP répond en envoyant un nonce (nombre aléatoire) au client.

- Étape 3 : Le client chiffre le nonce avec le mot de passe pré-partagé (PSK) et renvoie le résultat à l’AP.

- Étape 4 : L’AP vérifie la réponse du client et, s’il est correct, la connexion est établie avec une clé de chiffrement partagée.

Les attaquants capturent ces 4-Way Handshakes pour ensuite tenter de casser les clés de sécurité.

L’Utilisation des 4-Way Handshakes pour les Attaques wifi :

Une fois les 4-Way Handshakes capturés, les attaquants ont un point d’entrée potentiel pour casser les clés de sécurité Wi-Fi.

Comment un hackeur peut l’utiliser sur une entreprise ?

Les attaquants utilisent la méthode de « brute force », où ils essaient de deviner le mot de passe en essayant différentes combinaisons jusqu’à en trouver une valide.

Cela peut inclure l’utilisation de listes de mots de passe courants et même la création de dictionnaires personnalisés vu précédemment.

Concrètement :

Imaginons que votre entreprise se nomme « Batimo » située dans l’Hérault.

Il va tester un mot de passe qui sera « Batimo34 » et toutes les combinaisons proches de ce terme.

Les conséquences :

Le résultat de ces attaques peut donner aux pirates un accès non autorisé au réseau Wi-Fi de l’entreprise, exposant des données sensibles et mettant en péril la sécurité globale.

Prévention et Sécurité supplémentaires

Pour protéger les 4-Way Handshakes et renforcer la sécurité Wi-Fi, voici quelques mesures à prendre :

- Utilisation de mots de passe forts : Encouragez l’utilisation de mots de passe complexes et uniques pour les réseaux Wi-Fi.

- Mise à jour des protocoles de sécurité : Utilisez des protocoles de sécurité Wi-Fi modernes, comme le WPA3 et l’utilisation d’un Wifi 6, qui renforcent la protection des 4-Way Handshakes.

- Surveillez les activités suspectes : Mettez en place une surveillance constante pour détecter les tentatives d’attaque et réagir rapidement.

L’Usurpation d’un Réseau Wi-Fi (Evil Twin)

Les attaques wifi « Evil Twin » sont la méthode utilisée par les attaquants pour usurper un réseau !

Cette fois-ci voici comment les utilisateurs sont trompés :

- Nom de réseau (SSID) similaire : Les Evil Twins portent des noms de réseaux identiques ou similaires à ceux des réseaux légitimes. Cela induit logiquement les utilisateurs en erreur.

- Signal fort : Encore une fois, ils émettent un signal puissant. Ils attirent les appareils à se connecter, dépassant souvent la portée du réseau légitime.

- Absence de mot de passe : Certains Evil Twins sont configurés sans mot de passe, et d’autres avec une fausse entrée de mot de passe. L’utilisateur va chercher la facilité et se connecter logiquement au réseau sans mot de passe.

Fonctionnement de l’Usurpation de Réseau :

Le processus de création d’une attaque wifi Evil Twin est relativement simple pour un attaquant :

- Création du réseau malveillant : L’attaquant configure un point d’accès Wi-Fi pour imiter le réseau cible. Ensuite, il utilise un nom de réseau et d’autres paramètres identiques ou similaires au wifi original.

- Attirer les utilisateurs : Les utilisateurs à proximité voient le réseau malveillant, souvent avec un signal fort. Puis ils se connectent, pensant qu’il s’agit du réseau légitime.

- Capturer les données : Une fois les utilisateurs connectés, l’attaquant peut intercepter le trafic et capturer des données sensibles et des informations.

Contre-mesures à prendre pour cette attaque wifi :

Pour ces attaques wifi aussi, vous pouvez prendre des contre-mesures :

– Vérification minutieuse du réseau : Avant de se connecter à un réseau Wi-Fi, les utilisateurs doivent s’assurer qu’il s’agit du réseau légitime en vérifiant le SSID. Au moindre doute et si un doublon apparaît il faut impérativement prévenir son équipe technique.

– Utilisation d’un VPN : L’utilisation d’un réseau privé virtuel (VPN) peut sécuriser les communications, même si l’utilisateur se connecte à un réseau compromis.

– Surveillance du réseau : Les administrateurs réseaux doivent surveiller le trafic pour détecter les réseaux malveillants et réagir rapidement en cas d’incident.

Vous souhaitez profiter de notre expertise ?

Conclusion

Pour conclure, vous connaissez maintenant trois attaques wifi qu’il ne faut pas négliger. Nous avons pu vous expliquer comment les hackeurs procèdent pour piéger les entreprises et quelles mesures entreprendre pour votre entreprise.

N’oubliez que ces attaques wifi sont utilisées principalement auprès des PME. Et bien entendu, profitez de services d’experts comme les nôtres pour vous assurer une protection cyber toute l’année !

A très bientôt chez SI Cloud ! 🌤️