Un EPDR, 4 points clés pour votre cybersécurité :

Avec la complexification des attaques, la professionnalisation des pirates ou des groupes de pirates, il est aujourd’hui absolument impossible de se protéger efficacement sans avoir des données à analyser.

La donnée est aujourd’hui le nerf de la guerre et cela tombe bien, car c’est en analysant ces données que vont s’ouvrir des possibilités d’investigation plus approfondies.

Face à ces risques, l’EPDR offre une solution complète pour assurer la sécurité des postes de travail

La sécurité EPDR (Endpoint Protection Detection & Response) repose sur quatre piliers : visibilité, détection, traitement et réponse, et prévention.

Visibilité

Un EPDR trace chaque action effectuée par les applications en cours d’exécution. La visibilité des données vous permet de suivre chaque endpoint afin de détecter les modifications, les tendances et les anomalies reflétant les menaces de sécurité émergentes.

Détection

Il surveille également les processus actifs et bloque en temps réel les attaques inédites, les attaques ciblées ainsi que les autres menaces avancées conçues pour ignorer les solutions antivirus et anti-malware conventionnelles.

Son point fort : il collecte les données utiles à l’analyse comportementale contextuelle, aux prédictions et à la détection des menaces.

Traitement et Réponse

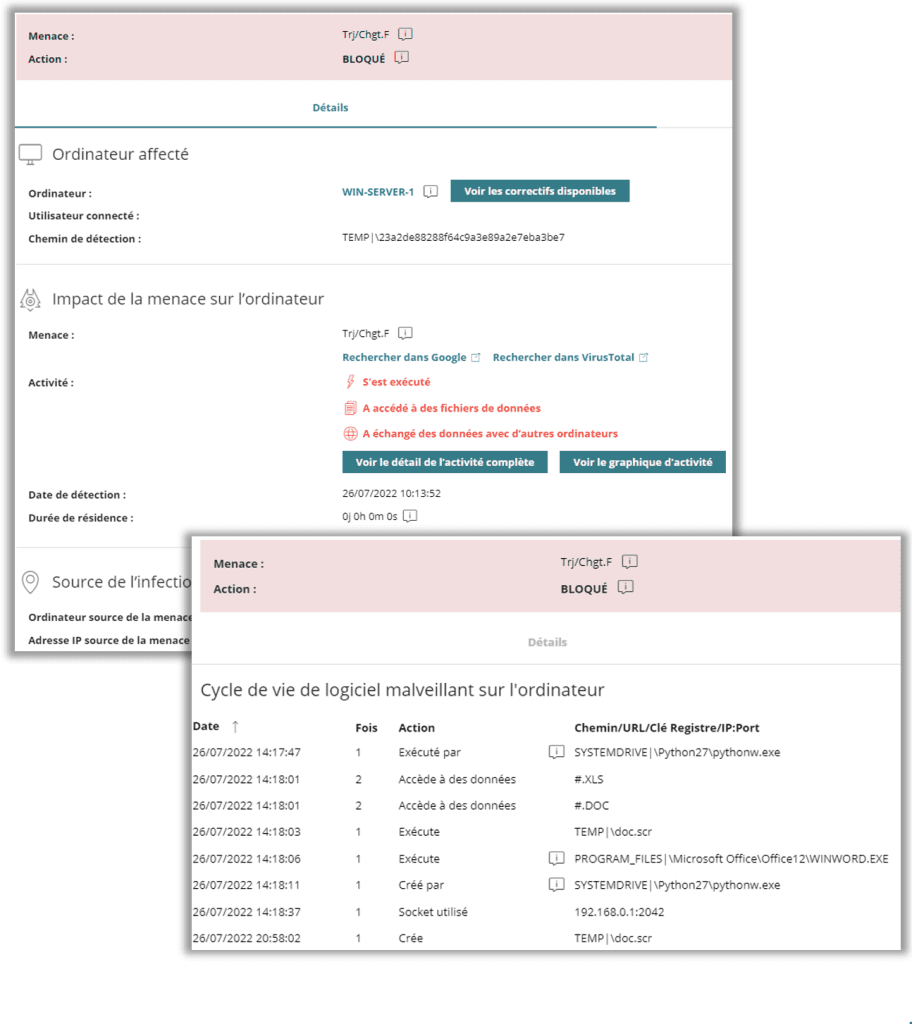

L’EPDR utilise les informations d’analyse recueillies pour procéder à l’analyse approfondie de chaque tentative d’attaque.

Prévention

Pour finir, il opère fait changer les paramètres du modèle de protection et corrige les vulnérabilités. Il modifie activement les paramètres de chaque module de protection et corrige les vulnérabilités découvertes dans les systèmes d’exploitation et les applications du endpoint afin d’éviter les futures attaques.

Concrètement, un EPDR s’appuie sur une centralisation des informations remontées par l’ensemble des postes de travail et serveurs protégés au sein de votre système d’information.

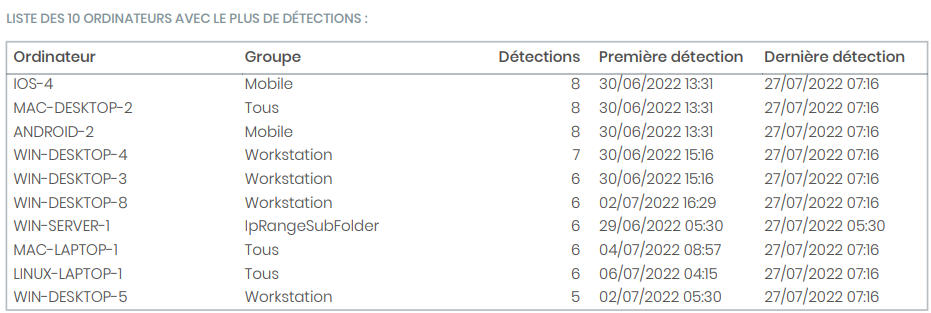

Du fait de cette centralisation, la solution fournit aux administrateurs de cybersécurité trois grands groupes d’outils pour visualiser la santé et la sécurité du système d’information qu’ils gèrent :

- Des tableaux de bord généraux, avec des informations en temps réel et à jour.

- L’accès à des informations plus détaillées quant à la détection d’incidents, de logiciels malveillants détectés et/ou d’appareils gérés, avec leur état :

- Des rapports sur l’état du système d’information avec des informations collectées et consolidées au fil du temps. Ces derniers peuvent être envoyés automatiquement par email aux administrateurs de la solution, aux responsables de services informatiques ou autre.

La remédiation des ransomwares et récupération :

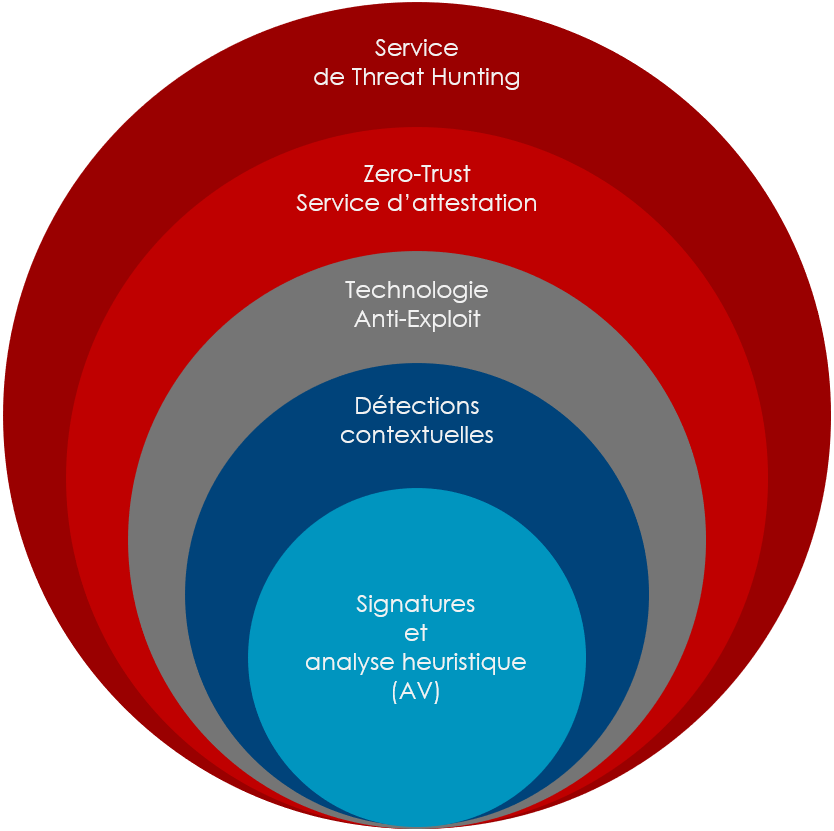

La remédiation va intervenir à différents moments, en fonction de la complexité de la menace et de son mode d’opération. En effet, l’EPDR ne s’appuie pas sur une seule technologie, mais sur plusieurs, qui constituent un ensemble de couches de protection.

Ces différentes couches de protection, en travaillant en symbiose, vont permettre d’élever le niveau de sécurité du système d’information.

Le Zero Trust, la protection comportementale :

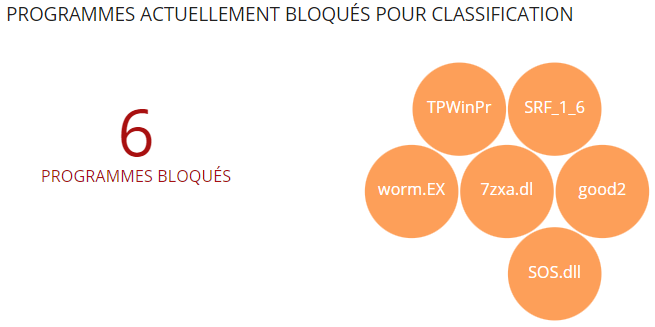

Le Zero Trust et notamment son mode de fonctionnement le plus sécurisé, le mode Lock, est un élément de remédiation redoutable dans le sens ou si un processus, un exécutable ou autre n’est pas connu, il sera bloqué avant d’être analysé.

En fonction du résultat de l’analyse, si l’élément est saint, il sera autorisé à s’exécuter. Il sera bloqué puis le poste en sera nettoyé dans le cas contraire. Ce mode de fonctionnement permettra donc de bloquer un élément malveillant qui aurait pu contourner les autres couches de sécurité.

Autre point fort du Zero Trust, grâce à ses analyses, il connait le comportement attendu des logiciels de confiance, mais également le comportement qui a fait qu’il a autorisé une application ou un process à s’exécuter. Ainsi, il est capable de détecter un changement de comportement. Si cela se produit et que ce nouveau comportement s’avère être malicieux, le Zero Trust le bloquera car l’analyse et le verdict ne sont pas faits une fois pour toute, mais sont continus, à chaque instant.

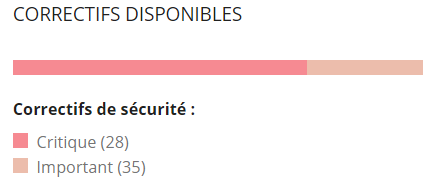

En parallèle, une fonctionnalité de clichés instantanés (shadow copy) protège les fichiers des utilisateurs, afin de permettre leur récupération à la suite d’une attaque de ransomware. Elle offre également une visibilité centralisée en temps réel de l’état de sécurité des failles logicielles, des correctifs manquants, des mises à jour et des logiciels non pris en charge, à l’intérieur comme à l’extérieur du réseau d’entreprise.

Pour finir, elle inclut également des outils en temps réel faciles à utiliser pour gérer l’ensemble du cycle de gestion des correctifs : de la découverte à l’installation, en passant par la planification et la surveillance.

La réponse à intrusion via votre EPDR :

Enfin, la solution offre la possibilité à l’administrateur d’isoler un poste de travail ou un serveur du réseau, ce qui lui permettra, par exemple, de procéder à un nettoyage du poste en toute tranquillité tout en gardant un œil sur l’état de celui-ci depuis la console d’administration, ou encore de l’isoler le temps de le mettre à jour.

Les capacités de détection et de protection de la solution WatchGuard EPDR :

Une grande partie de l’efficacité de la solution de notre partenaire, Watchguard EPDR repose sur le fonctionnement en symbiose des différentes couches qui le composent.

Watchguard EPDR emploie un modèle de protection basé sur les couches technologiques suivantes :

- Fichiers de signatures et moteurs d’analyse heuristique

- Détections contextuelles

- Technologie anti-exploits

- Zero-trust application service

- Threat Hunting Services

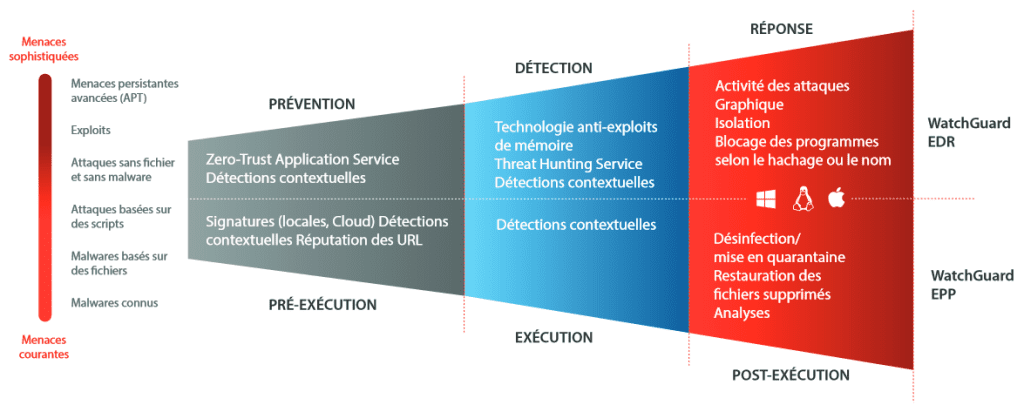

Fichiers de Signatures et Moteurs d’Analyse Heuristique

Les fichiers de signatures et technologies d’analyse heuristique, appelés « Protection traditionnelle des endpoints » (EP), constituent une couche technologique composée d’un antivirus nouvelle génération qui est efficace contre la plupart des menaces connues de bas niveau et améliore le blocage des URL malveillantes.

Cette couche antivirus :

- Détecte les attaques connues à l’aide de fichiers de signatures conventionnels, et détecte le comportement des malware grâce à des méthodes d’analyse heuristique.

- Utilise des fichiers de signatures de virus et de malware pour détecter les fichiers malveillants connus.

- Réalise une détection générique et heuristique du comportement des malwares.

- Bloque les URL spécifiques aux rançongiciels.

Détections Contextuelles

Le moteur de détection contextuelle est très efficace contre les attaques basées sur des scripts, les attaques utilisant des outils du système d’exploitation (goodware), tels que PowerShell, WMI, etc., ainsi que les failles des navigateurs et d’autres applications souvent ciblées, telles que Java, Adobe Reader, etc…

Voici quelques exemples d’attaques sans fichier :

- Attaques par script

- Vulnérabilités des navigateurs Web

- Attaques employant des outils logiciels légitimes existants tels que Java, Adobe Reader, Adobe Flash et Microsoft Office

Technologie Anti-Exploit

La technologie anti-exploit complète la détection contextuelle et la gestion des correctifs en recherchant et en détectant tout comportement anormal, des attaques sans fichier exploitant des vulnérabilités existantes. Elle revêt une importance stratégique pour les endpoints vulnérables/en attente de correctifs, ainsi que pour les endpoints utilisant des systèmes d’exploitation qui ne sont plus pris en charge.

Service d’attestation Zero-Trust

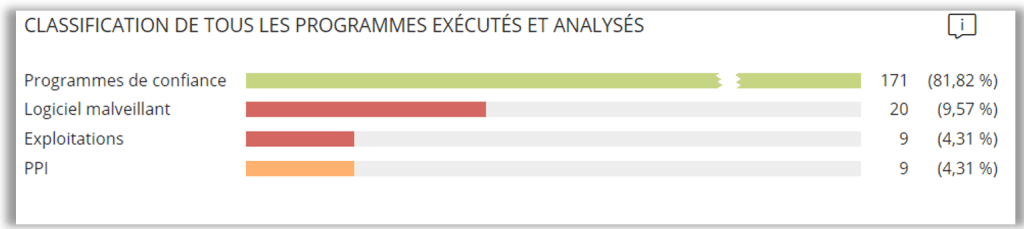

Zero-Trust Application Service est une combinaison de solutions et de technologies de sécurité opérant sur le réseau de manière à analyser les postes de travails et serveurs, les utilisateurs, les données, les applications et les communications cloud. Il classifie tous les processus exécutés sur les ordinateurs Windows sans ambiguïté, faux positifs, ni faux négatifs.

Le service s’appuie sur l’analyse contextuelle des actifs d’entreprise, des utilisateurs, des applications et des modèles d’utilisation des données de manière à minimiser les risques encourus par les ordinateurs Windows. Ces technologies classifient automatiquement 99,98 % des processus exécutés. Des experts en malware classifient manuellement les 0,02 % de processus restants. Cette approche permet de classifier 100 % de tous les fichiers binaires exécutés sur les ordinateurs des clients sans générer de faux positifs ni de faux négatifs.

- Bloque l’exécution d’un programme jusqu’à ce que son approbation soit confirmée. Vous pouvez ainsi passer d’une confiance inconditionnelle (ou d’un certain niveau de confiance envers l’activité du réseau, des utilisateurs et des applications) à une méthodologie sécurisée « zero-trust ».

- Utilise la combinaison d’un agent installé sur l’ordinateur de l’utilisateur et de technologies hébergées sur le cloud.

Threat Hunting Services

Enfin, le service de Threat Hunting intégré à la solution repose sur un ensemble de règles de traque des menaces établies par des experts en cybersécurité. Celles-ci sont automatiquement appliquées à toutes les informations remontées par les différentes couches de la solution.

Ceci a pour effet la mise en évidence d’indicateurs d’attaque (IoA) tels que démontrés précédemment, qui vont permettre de détecter les activités suspectes, les postes de travail ou serveurs compromis ou encore les attaques à un stade précoce, avant qu’elle ne se propage.

Ces indicateurs d’attaque auront pour conséquence de minimiser le temps de détection (MTTD) et de réponse (MTTR).

Le service Threat Hunting automatisé de WatchGuard surveille en permanence tout ce qui se passe au niveau des postes de travail et ce, en temps réel par le biais de la télésurveillance des événements. En cas de faille confirmée utilisant la technique LotL (Living of the Land), l’indicateur d’attaque est indiqué et enregistré dans la console Web.

Les attaques par force brute, l’élévation des privilèges, les attaques sans fichier et les mouvements latéraux sont des exemples d’indicateurs d’attaque détectés grâce à Threat Hunting Service, inclus dans notre réponse.

Récapitulatif de l’EPDR et de la solution de WatchGuard :

Comme nous venons de le voir Watchguard EPDR est une solution basée sur plusieurs technologies de protection qui permet de remplacer une solution antivirus traditionnelle installée sur le parc informatique par une solution complète des services de sécurité.

Contrairement aux solutions antivirus traditionnelles, un EPDR exploite une nouvelle approche sécurité qui lui permet de s’adapter précisément à l’environnement particulier de chaque entreprise.

Pour faire cela, il surveille l’exécution de toutes les applications, apprenant constamment des actions déclenchées par les processus lancés sur les postes de travail et les serveurs.

Après une brève période d’apprentissage, Watchguard EPDR est capable de fournir un niveau de sécurité bien supérieur aux solutions antivirus traditionnelles.

L’offre de sécurité de la solution est complétée par des outils de surveillance, d’analyse d’investigation et de remédiation qui permettent aux administrateurs de déterminer l’étendue des incidents de sécurité et de les résoudre.

Watchguard EPDR détecte et bloque l’exécution d’inconnus et malware spécialement conçus pour passer inaperçus par les solutions antivirus traditionnelles basées sur les signatures.

Ceci est réalisé en surveillant les actions prises par les processus sur les ordinateurs des clients, qui sont envoyés au cloud de WatchGuard Security dans le cadre de la télémétrie collectée.

La surveillance des processus permet de classer chaque programme exécuté sur les ordinateurs des utilisateurs et de déterminer dans quelle mesure le réseau a été compromis. Grâce à ces informations sur les actions menées par les processus malveillants, les administrateurs réseau peuvent prendre les mesures de confinement et de remédiation appropriées à chaque cas pour éviter qu’ils ne se reproduisent.

La solution Watchguard EPDR, dotée de ses modules de détection et de réponse avancés automatisés ou manuels, couplée à un service de supervision des alertes effectué par un service managé de cybersécurité constitue une excellente solution clef en main afin de se prémunir au maximum des risques d’incidents de sécurité sur le périmètre de la solution.

Protégez les postes de vos collaborateurs avec la solution EPDR