Depuis 2020, la France subit une augmentation de 400 % des cyberattaques. Dans ce contexte, faire appel à test d’intrusion, plus connu sous le nom de « pentest », peut devenir un véritable atout pour votre entreprise ! Cet article a pour but de rendre plus accessible la compréhension du Pentest en entreprise. Il vous permettra de vous familiariser avec ses différentes méthodes et de vous aider à choisir celle qui convient le mieux à vos besoins.

Comprendre le pentest, pour mieux l’adapter à son entreprise

Le Test de Pénétration, Pentest, est une pratique essentielle au sein de la cybersécurité. Cette section, va vous permettre d’explorer en détail ce qu’est le Pentest. Découvrir pourquoi il est si crucial pour les entreprises et comment les menaces en cybersécurité évoluent au fil du temps.

« 69 % des cyberattaques visaient des entreprises, 20 % des collectivités territoriales, 11 % des établissements de santé. » ANSSI – CYBERGOUV

La cybersécurité est devenue une priorité absolue pour les entreprises du monde entier. Pour faire face à cette menace croissante, les tests de pénétrations, sont de plus en plus utilisés pour la sécurité des entreprises.

Que vous soyez une grande entreprise ou une petite startup, la cybersécurité est une préoccupation partagée. La compréhension des nuances du Pentest et de ses différentes approches est cruciale pour renforcer la sécurité de votre entreprise !

Définition du Pentest (Test de Pénétration)

Le Pentest, est un process visant à évaluer la sécurité d’un système informatique, d’une application web ou d’une infrastructure réseau. Il permet de tester la configuration du pare-feu, d’un site internet ou de toute votre infrastructure.

Il s’agit essentiellement d’une simulation d’attaques informatiques, menée de manière contrôlée et éthique, dans le but d’identifier les vulnérabilités potentielles. Les professionnels de la cybersécurité, appelés pentesters, utilisent diverses techniques pour tenter de pénétrer les systèmes de l’entreprise. Ils travaillent de la même manière qu’un pirate informatique, hacker cependant sans causer de dommages à l’entreprise.

Les objectifs et avantages du pentest pour les entreprises

Le Pentest a plusieurs objectifs clés pour les entreprises :

- Identification des vulnérabilités : Il permet de découvrir les faiblesses potentielles dans les systèmes, les applications et les réseaux que ce soient des problèmes de configuration, des failles de sécurité ou des erreurs de conception.

- Évaluation de la sécurité : Il évalue la robustesse des défenses en place, permettant ainsi de déterminer si les mesures de sécurité actuelles sont adéquates pour faire face aux menaces actuelles.

- Prévention des cyberattaques : En détectant et en corrigeant les vulnérabilités avant qu’elles ne soient exploitées par des cybercriminels, le Pentest contribue à prévenir les cyberattaques coûteuses et dommageables.

- Conformité réglementaire : Dans de nombreux secteurs, le Pentest est nécessaire pour se conformer aux réglementations en matière de cybersécurité, ce qui peut éviter des amendes et des conséquences juridiques.

- Renforcement de la confiance : Les clients, les partenaires commerciaux et les parties prenantes ont davantage confiance en une entreprise qui prend au sérieux sa sécurité informatique.

Les différents types de pentest et les conditions

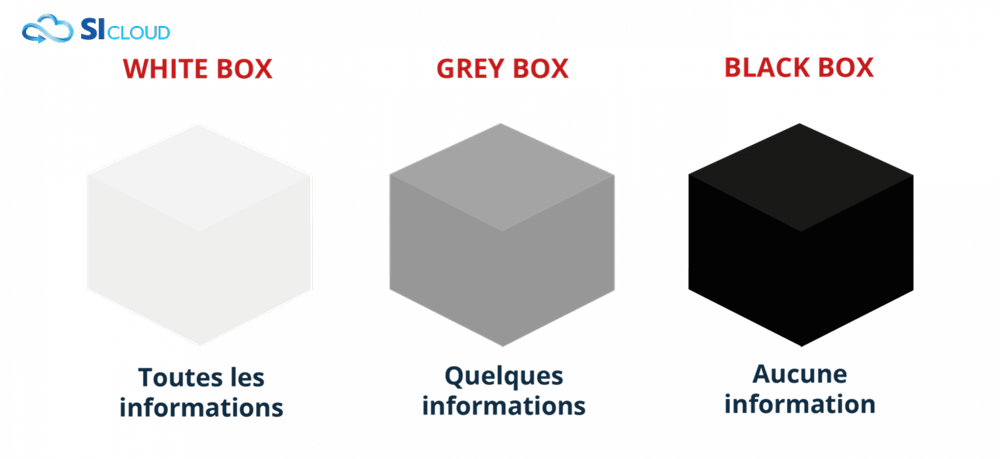

Lorsque vous envisagez d’effectuer un Pentest, il est essentiel de choisir la méthode qui convient le mieux à vos besoins et aux spécificités de votre entreprise. Dans cette section, nous explorerons les différentes méthodes à connaître. Elles sont souvent désignées sous les termes de « boîte blanche » (White box), « boîte grise » (Grey box) et « boîte noire » (Black box). Ensuite, il faut également cerner la distinction entre le Pentest automatisé et le Pentest manuel. Et enfin, connaître le test d’intrusion de la Red Team bien plus poussé.

Explication des différentes boîtes de pentest

Le choix entre les approches de la boîte blanche, grise et noire est déterminé par le niveau d’information dont disposent les pentesters sur le système ou l’application à tester.

- Boîte blanche (White box) : Dans cette approche, les pentesters ont une connaissance complète et détaillée du système à tester. Ils disposent d’informations telles que les plans d’architecture, les codes sources et les configurations. Cela permet une évaluation en profondeur, mais elle ne reflète pas toujours l’approche d’un attaquant extérieur.

- Boîte grise (Grey box) : Ici, les pentesters ont une connaissance partielle du système. Ils possèdent certaines informations, mais pas toutes. Cette approche se situe entre la boîte blanche et la boîte noire. Elle vise à simuler un attaquant interne ou disposant d’une certaine connaissance préalable.

- Boîte noire (Black box) : Dans cette méthode, les pentesters n’ont aucune connaissance préalable du système. Elle permet de simuler une attaque de l’extérieur. L’objectif est d’évaluer la réaction de l’entreprise face à une menace externe. Néanmoins, elle peut manquer certaines vulnérabilités internes.

Pentest automatisé VS Pentest manuel, quelle différence ?

En plus de la distinction entre les boîtes, il est important de comprendre la différence entre le Pentest automatisé et le Pentest manuel. Alors à quoi ça correspond ?

- Pentest automatisé : Cette approche utilise des outils et des logiciels automatisés. Le but ici est d’identifier les vulnérabilités et de mener des tests de sécurité avec un coût inférieur. Elle est rapide, efficace pour des tests réguliers, mais elle va être limitée pour des vulnérabilités plus complexes.

- Pentest manuel : Ici, des experts en cybersécurité effectuent manuellement des tests. Ils utilisent tous les moyens pour détecter des vulnérabilités plus subtiles et inattendues. Les tests manuels sont essentiels pour des évaluations en profondeur et pour simuler des attaques ciblées.

Le choix entre le Pentest automatisé et le Pentest manuel dépend évidemment de vos besoins, de votre budget et de la complexité de votre environnement. Les approches automatisées sont souvent utilisées pour des évaluations rapides et régulières. Tandis que les tests manuels sont incontournables pour une évaluation approfondie de la sécurité.

Comment choisir la meilleure méthode pour votre entreprise ?

Choisir la méthode de Pentest la mieux adaptée à votre entreprise est une décision cruciale pour renforcer votre cybersécurité. Dans cette section, nous aborderons les étapes clés pour évaluer les besoins spécifiques de votre entreprise, les facteurs à prendre en compte lors du choix de la méthode de Pentest, ainsi que des conseils pour collaborer efficacement avec des experts en cybersécurité.

Évaluation des besoins spécifiques de votre entreprise

- Comprendre les actifs critiques : Identifiez les actifs informatiques les plus précieux de votre entreprise, tels que les données sensibles, les applications stratégiques et les systèmes clés. Cela vous aidera à déterminer ce qui doit être protégé en priorité.

- Analyser les menaces potentielles : Tenez compte des menaces auxquelles votre entreprise est confrontée. Cela peut inclure des attaques spécifiques à votre secteur, des menaces internes ou externes, et des vulnérabilités connues.

- Examiner les réglementations et les normes : Assurez-vous de respecter les exigences légales et les normes de conformité spécifiques à votre secteur. Certains secteurs, comme la santé ou la finance, sont soumis à des réglementations strictes en matière de cybersécurité.

- Budget et ressources : Déterminez les ressources financières et humaines disponibles pour les tests de pénétration. Les méthodes varient en coût et en complexité.

Facteurs à considérer lors du choix de la méthode de Pentest

- Nature des actifs : La sensibilité et l’importance des actifs que vous souhaitez protéger auront un impact sur le choix de la méthode. Les actifs critiques nécessitent souvent des tests plus approfondis.

- Secteur d’activité : Les secteurs d’activité ont des besoins différents en matière de cybersécurité. Par exemple, les entreprises de santé doivent se conformer à la réglementation HIPAA, tandis que les institutions financières sont régies par des normes spécifiques, ou bien plus généralement la conformité au RGPD sur la protection des données personnelles qui s’appliquent à toutes les organisation de l’UE.

- Taille de l’entreprise : Les grandes entreprises peuvent nécessiter des tests de pénétration plus fréquents et plus complets en raison de la complexité de leur infrastructure.

- Objectifs du Pentest : Si vous cherchez à tester une application web, une infrastructure réseau ou un système spécifique, cela influencera le choix de la méthode de Pentest.

En suivant ces étapes et en collaborant étroitement avec des experts en cybersécurité, vous serez en mesure de choisir la méthode de Pentest la mieux adaptée à votre entreprise ! La section suivante explorera des exemples d’entreprises qui ont réussi à choisir la méthode de Pentest adaptée.

Faites confiances à nos experts pour votre cybersécurité :

Pour conclure : comment optimiser un pentest de son entreprise ?

En conclusion, le Pentest est un processus puissant et recommandé pour renforcer la sécurité des entreprises. Il ne s’agit pas d’une solution ponctuelle, mais d’un processus continu et essentiel pour maintenir une cybersécurité robuste. En adoptant une approche réfléchie et en tirant parti des méthodologies de Pentest appropriées, un entreprise se protége contre les cybermenaces, préserve sa valeur et maitien la confiance de ses clients. La cybersécurité est un investissement, non une dépense, et il est de la plus haute importance de protéger nos actifs numériques !

Pour aller plus loin : Les cas d’usages techniques de pentest :

Pentest de la Red Team

Un ajout essentiel à cette liste est le Pentest de la Red Team. Contrairement aux approches plus traditionnelles, la Red Team elle adopte une perspective d’attaquant réel. Elle simule des attaques ciblées en utilisant des méthodes et des outils similaires à ceux d’un attaquant potentiel.

Cette méthode offre une approche exhaustive, allant au-delà des simples tests techniques. En combinant des intrusions physiques et numériques, cette méthode englobe également un aspect humain visant à tromper les utilisateurs.

En résumé, la Red Team élargit considérablement la surface d’attaque, rapprochant davantage les simulations des scénarios réels et offrant une évaluation plus approfondie et réaliste.

Les différentes méthodes de pentest et les étapes :

Le Pentest est une discipline complexe et diverses méthodologies peuvent être employées pour effectuer des tests de pénétration. Cette partie est destinée à un public plus avisé de la cybersécurité. Si vous souhaitez vous faire accompagner vous pouvez nous contacter !

Parmi les méthodes les plus répandues, on trouve l’OSSTMM, l’OWASP, le NIST, le PTES et l’ISSAF. Chacune de ces méthodologies propose des approches et des étapes spécifiques pour guider les professionnels en cybersécurité dans leur démarche d’évaluation des vulnérabilités.

OSSTMM (Open Source Security Testing Methodology Manual)

L’OSSTMM est un ensemble de bonnes pratiques pour les tests de pénétration et les évaluations de sécurité. Il se concentre sur la mise en œuvre de tests de sécurité de manière méthodique et structurée.

OWASP (Open Web Application Security Project)

L’OWASP propose des recommandations spécifiques pour la sécurisation des applications web. Ses guides et outils sont largement utilisés pour évaluer la sécurité des applications web et des API.

NIST (National Institute of Standards and Technology)

Le NIST fournit des lignes directrices et des normes pour renforcer la cybersécurité. Ses publications, telles que le SP 800-115, détaillent les processus de test de pénétration.

PTES (Penetration Testing Execution Standard)

Le PTES est une méthodologie complète qui couvre toutes les phases du Pentest. Ses étapes clés comprennent la Pre-engagement Interactions, l’Intelligence Gathering, le Threat Modeling, l’Attaque, la Post-Exploitation, et la Reporting.

ISSAF (Information Systems Security Assessment Framework)

L’ISSAF propose un cadre pour les tests de sécurité, en mettant l’accent sur les évaluations de sécurité des systèmes d’information.

Les étapes clés du Pentest selon le PTES

Pour donner un aperçu plus détaillé du processus, examinons les étapes clés du Pentest selon le PTES :

- Pre-engagement Interactions : Cette phase consiste à établir la portée du test, à définir les objectifs et à obtenir l’autorisation légale pour réaliser le Pentest.

- Intelligence Gathering : Les pentesteurs collectent des informations sur la cible, y compris des données techniques et des informations sur l’organisation.

- Threat Modeling : Cette étape consiste à identifier les menaces potentielles et à élaborer un plan d’attaque basé sur les vulnérabilités présumées.

- Attaque : Les pentesteurs mettent en œuvre les attaques, testent les vulnérabilités et tentent de compromettre la sécurité de la cible.

- Post-Exploitation : Après une réussite ou un échec de l’attaque, cette phase consiste à évaluer les conséquences potentielles et à documenter les résultats.

- Reporting : Les résultats du Pentest sont documentés, y compris les vulnérabilités identifiées, les risques potentiels et les recommandations pour améliorer la sécurité.

Comprendre ces méthodologies et leurs étapes associées est essentiel pour mener des tests de pénétration de manière systématique et efficace, tout en répondant aux besoins spécifiques de votre entreprise. La section suivante vous guidera sur la manière de choisir la méthode de Pentest la mieux adaptée à vos besoins.

Merci pour votre lecture ! 🌤️